3.1 Heslo

Heslo je mnohdy jedinou ochranou daného systému. Uživatelské jméno samo o sobě nemůže sloužit k ověření totožnosti, avšak heslo ve spojení s uživatelským jménem funguje jako identifikátor. Hesla jsou tedy klíčem k vaší síti, a proto byste je měli co nejlépe chránit. Firewally a systémy detekce průniku jsou k ničemu, pokud dojde k vyzrazení vašich hesel.

Silné heslo je takové, které nelze nalézt v žádném slovníku – českém, anglickém ani jiném, tedy, heslo, které není snadné uhodnout. Je samozřejmě těžší odhadnout nebo prolomit delší hesla než krátká.

Existuje několik všeobecných doporučení, kterými by se měli všichni uživatelé počítačových sítí řídit, tedy nejsou určen nejen správcům.

- Použijte nesmyslnou kombinaci písmen: Nejlepší hesla jsou zcela nesmyslná (taková, která nemají žádný věcný význam). Vezmeme-li například větu „Neočekávejte ode mne dokonalé chování a zářivý úsměv“ a použijeme-li jen první znak každého slova, dostaneme heslo nomdcazu.

- Smíchejte velká a malá písmena: Heslo by mělo obsahovat velké písmeno někde jinde než na začátku, a mělo by se v něm vyskytovat také číslo.

- Delší hesla jsou lepší: Délka hesla by měla být alespoň 8 znaků.

- Hesla byste měli pravidelně měnit: Dokonce i ta nejlepší hesla by měla být pravidelně měněna (řekněme po 60 dnech), neboť při dlouhodobém používání se zvyšuje riziko prolomení. Řada operačních systémů umožňuje nastavit toto pravidlo pro všechny uživatele. Uživatelům se to nejspíš bude zdát nepohodlné, ale jde o zajištění bezpečnosti.

- Vymýšlejte nová hesla namísto opakovaného užívání starých: Uživatel by neměl znovu použít stejné heslo po dobu alespoň jednoho roku, nebo dokonce 18 měsíců.

- Nepoužívejte jako heslo posloupnost písmen, která jsou na klávesnici za sebou: Je třeba vyhýbat se používání takových hesel, jako je QWERTY, 12345678, nebo asdfghj. Ikdyž vypadají nesmyslně, jsou tvořena podle jasného vzoru po sobě jdoucích znaků na klávesnici počítače, a pro útočníka není problém prolomit je za několik sekund.

- Zacházejte s hesly jako s přísně tajnou informací: Všechna hesla by měla být chráněna, nikoli sdělována druhým! Řada uživatelů si píše hesla na poznámkové lístečky nalepené na počítač nebo si je dává pod klávesnici. Tím ale nikoho neošálí!

- Superuživatelská a administrátorská hesla jsou pro útočníka jako klíče od království. Správci systému správy superuživatele (root) – tedy bez jakýchkoli omezení přístupu a s možností provádět jakékoli změny – by proto měli mít ta nejsložitější hesla anejpřísnější pravidla pro jejich změny a opětovné použití.

Doporučuje se dodržování následujících pokynů:

- Zapište si všechna administrátorská hesla a zamkněte je do trezoru: I když se pak stane, že správce je nějakou dobu například v pracovní neschopnosti nebo náhle opustí zaměstnání, není heslo nenávratně ztraceno. Existují sice programy pro obnovu hesel, ale není dobré spoléhat na ně v tísni.

- Změňte VŠECHNA uživatelská hesla, jestliže existuje podezření na vyzrazení hesla administrátorského: Nelze zaručit, že nebyla zcizena všechna hesla, pokud se neznámá osoba zmocnila hesla superuživatele nebo administrátora.

Obdobně, pokud má řadový uživatel podezření, že heslo bylo zcizeno nebo vyzrazeno, měl by své heslo okamžitě změnit a oznámit událost tomu, kdo ve firmě odpovídá za bezpečnost.

3.2 Antivirový program

Antivirový software nemusí být sice stoprocentně účinný, ale je to lepší než zůstat zcela bez ochrany. Přítomnost nejběžnějších virů není nijak nápadná, takže pokud uživatel nemá žádný antivirový program, pravděpodobně ani netuší, že jeho počítač je napaden.

Antivirový software se skládá ze dvou částí: skenovacího programu a souboru signatur. Je třeba pravidelně aktualizovat obě tyto části, jinak antivirový program přestane být účinnou ochranou. Program má obvykle volbu pro aktualizaci, případně lze dostupnost aktualizací kontrolovat na webových stránkách výrobce.

Skenovací program řídí antivirovou kontrolu počítače, zatímco soubor signatur je vlastně databáze známých virů apopisu jejich chování. Skenovací program porovnává soubory na vašem počítači se známými viry v souboru signatur. Antivirový software občas spustí falešný poplach, ale to je jen malá daň za poskytovanou ochranu.

Když se objeví nové viry, výrobci antivirového softwaru vydávají aktualizace souborů signatur, které obsahují nový kmen. Občas je třeba aktualizovat i samotný skenovací program. Je-li jedna část softwaru aktualizovaná a druhá zastaralá, nebude celek fungovat správně.

Aby byl zajištěn nejvyšší stupeň ochrany, je třeba instalovat antivirový software jak na jednotlivých pracovních stanicích, tak na všech serverech a ostatních počítačích v síti. To je jediný způsob, jak lze detekovat viry ve všech vstupních bodech. Veškerá vyměnitelná média, jako jsou USB disky, CD atd., mají být před použitím v daném systému prověřena. Je-li antivirový software nainstalován na serverech fungujících jako brány kInternetu, může zachytit viry (infiltrace) přicházející z vnějších připojení.

3.3 Výchozí nastavení

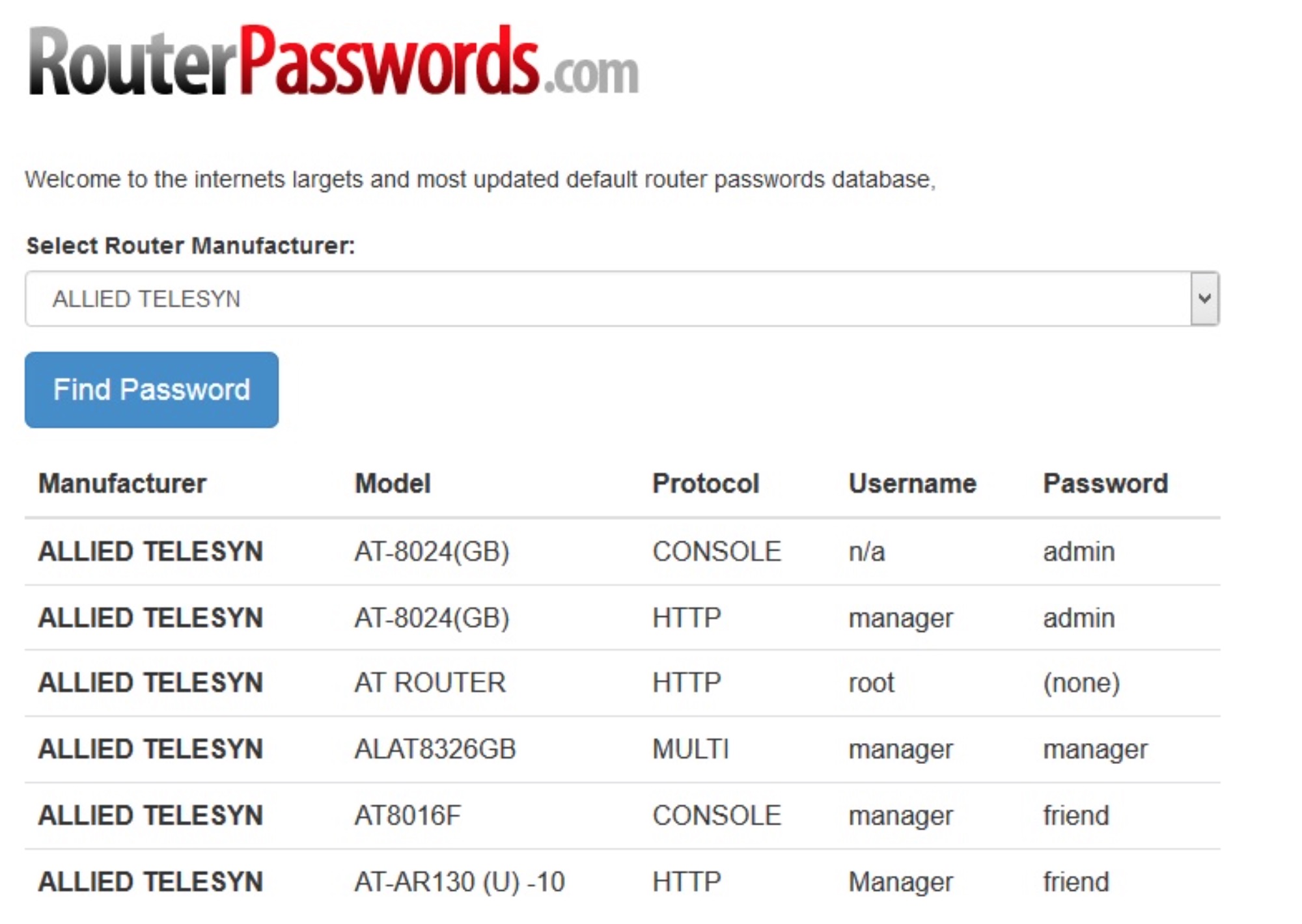

Základní instalace systému s ponecháním výchozích nastavení je pravděpodobně jedna z nejčastějších chyb, kterých se lidé dopouštějí při oživování sítí. Ve výchozí konfiguraci obvykle existuje výchozí administrátorský účet s výchozím přístupovým heslem, a hackeři na celém světě tyto údaje znají. To platí pro směrovače, rozbočovače, přepínače, operační systémy, systémy elektronické pošty, jakož i další serverové aplikace, například databáze a webové servery.

Kromě toho, že výchozí konfigurace počítačových systémů obsahují známá hesla, je v nich také mnoho bezpečnostních děr, které je nutno ošetřit. Dříve než je jakýkoli počítač připojen ksíti, je třeba změnit výchozí jména účtů ihesla a instalovat všechny bezpečnostní aktualizace. Trocha času, kterou v této chvíli věnujeme úpravám systému, nám může ušetřit spoustu pozdějších starostí.

3.4 Firewall

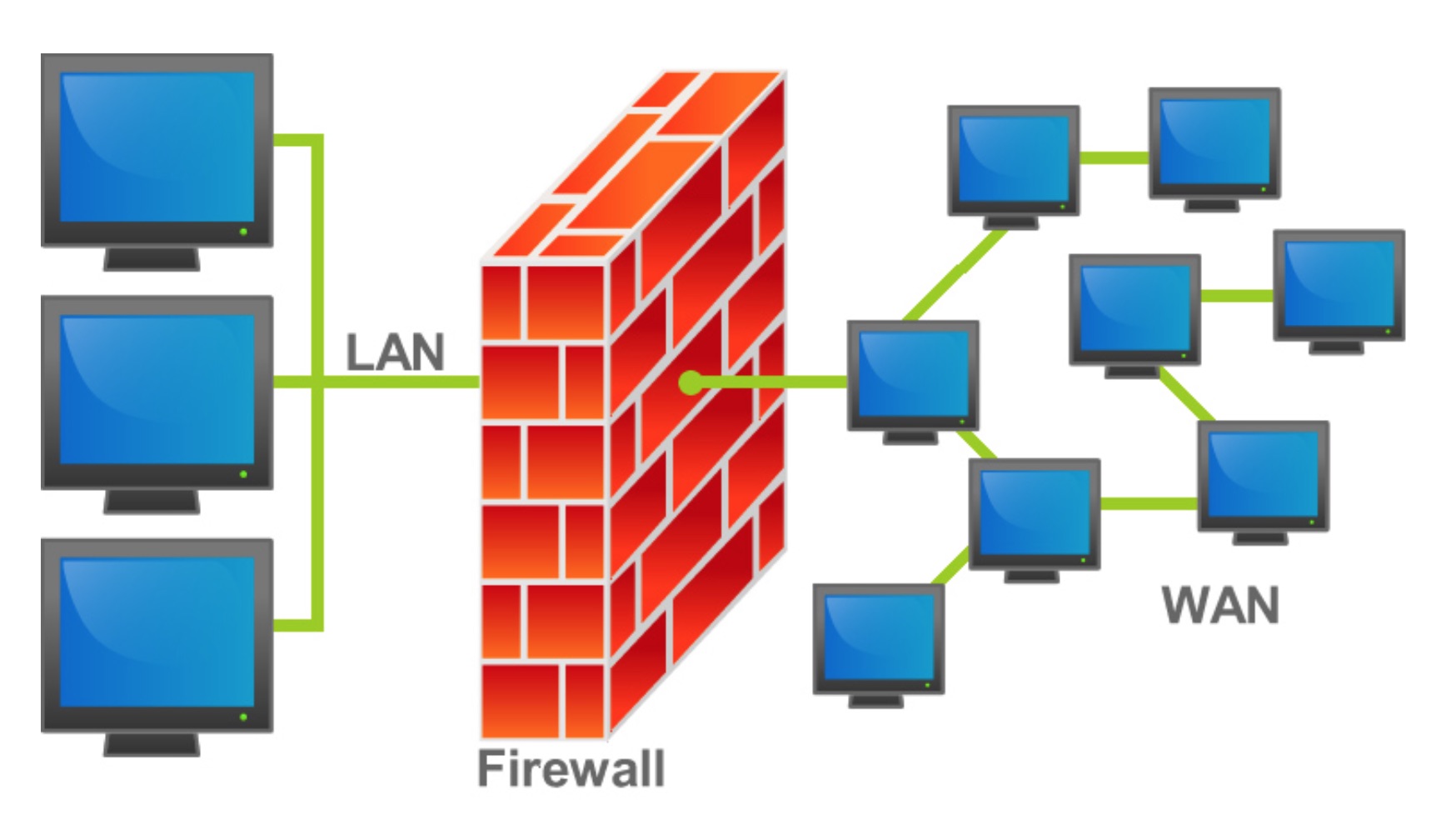

Důrazně se doporučuje používat nějaký typ firewallu. Narušitelé vytrvale slídí po domácích systémech, zda se v nich nevyskytují známá zranitelná místa. Síťové firewally (ať už softwarové, nebo hardwarové) poskytují určitou míru ochrany před těmito útoky. Žádný firewall však nemůže odhalit nebo zastavit všechny útoky, takže nestačí jen nainstalovat firewall aignorovat všechna ostatní bezpečnostní opatření.

3.5 Neznámé přílohy e-mailů

Před otevřením jakékoliv přílohy e-mailu j třeba se ujistit, zda známe zdroj těchto dat. Nestačí však, že pošta přichází z důvěryhodné adresy. Virus Melissa se šíří právě proto, že je odeslán z adresy dobře známé. Škodlivý kód může být rozesílán v zábavných nebo lákavých programech.

Při otevírání přiložených souborů je důležité dodržovat následující postup:

- ujistěte se, že instalovaná virová databáze je aktuální,

- uložte soubor na lokální disk,

- prověřte soubor antivirovým programem,

- soubor otevřete.

Dodatečným bezpečnostním opatřením může být, že před otevřením souboru odpojíte počítač od sítě.

3.6 Programy neznámého původu

Nikdy nespouštějte žádný program, pokud s jistotou nevíte, že pochází od osoby nebo společností, které důvěřujete. Programy neznámého původu také neposílejte přátelům ani spolupracovníkům jen proto, že jsou zábavné – mohou totiž obsahovat trojské koně.

3.7 Aktualizace aplikací i operačního systému

Výrobci softwaru obvykle vydávají opravy, jakmile je objeveno zranitelné místo. Dokumentace k většině programů obsahuje návod, jak aktualizace a opravy získat.

Některé aplikace samy automaticky kontrolují dostupné aktualizace; v ostatních případech je naprosto nezbytné dostupnost aktualizací pravidelně kontrolovat.

3.8 Pravidelné zálohy důležitých dat

Uchovávejte kopie důležitých souborů na výměnných médiích. Používejte dostupné nástroje pro zálohování a ukládejte disky se zálohou na jiné místo, než kde je počítač. Kromě toho je více než vhodné vytvořit si spouštěcí disk (CD), který vám usnadní obnovu konfigurace počítače po narušení bezpečnosti nebo selhání pevného disku. Tento disk je samozřejmě nutno vytvořit dříve, než k podobné události dojde.